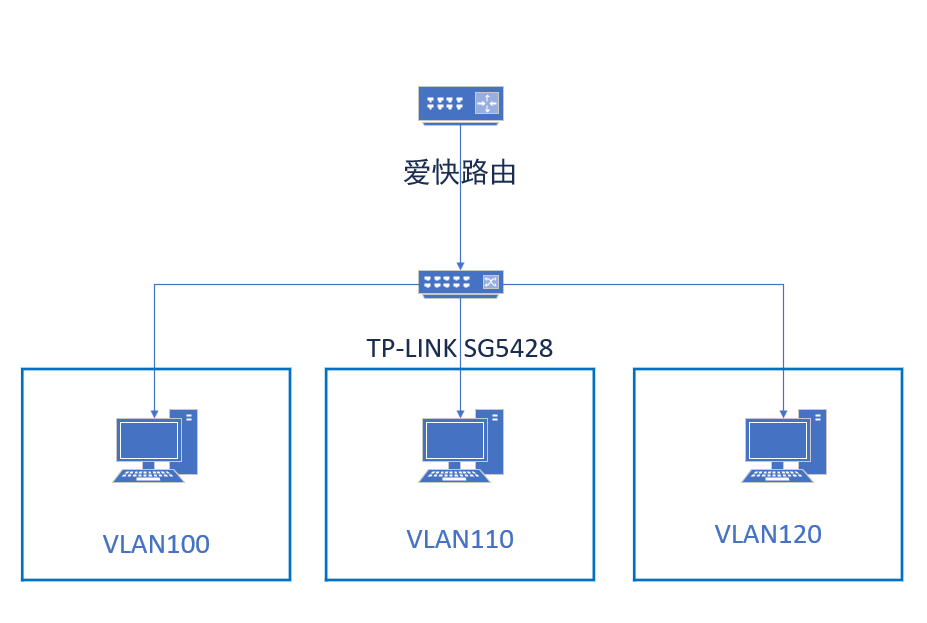

网络拓扑

在这个网络拓扑下,如果我们使用爱快来提供DHCP服务,就需要在SG5428中配置DHCP中继服务。因为VLAN划分隔离了广播域,DHCP是一种广播报文,如果未经配置,从PC端发出的DHCP Discover 报文爱快则无法收到。

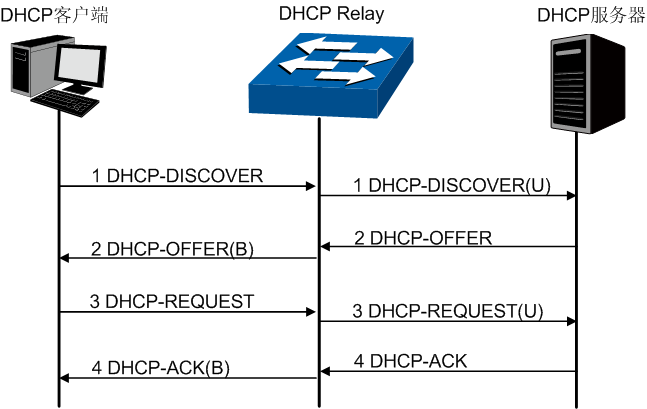

从SG5428说明书上找了一张报文交换过程

原理也很简单,接下来我们开始配置

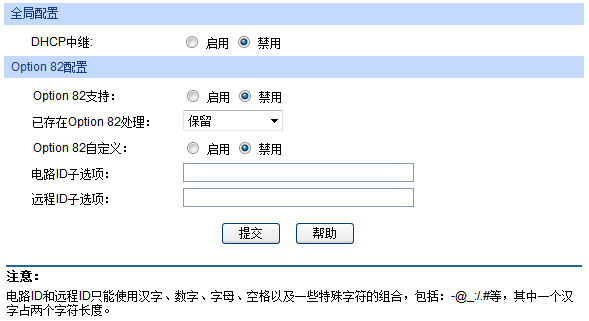

交换机配置

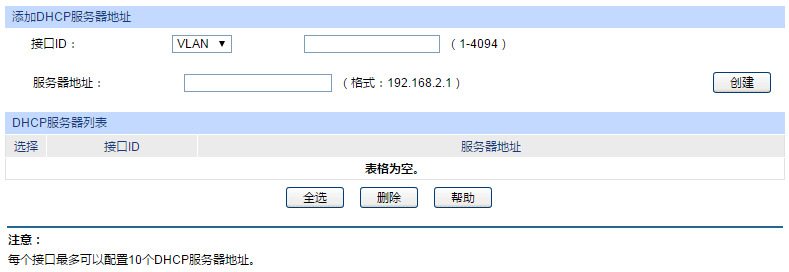

在全局配置中启用DHCP中继,Option82支持可以按需选择,我这里保持默认

接下来将对应的接口ID,我们这里是,分别是VLAN100,VLAN110,VLAN120

服务器地址填写爱快的地址,然后点击创建即可完成DHCP中继。

注意,如果交换机开启了DHCP中继则需要关闭DHCP服务器功能

爱快配置

我们设置 VLAN100 的 DHCP

参考上述设置,将剩下的VLAN110,VLAN120设置保存

遇到问题

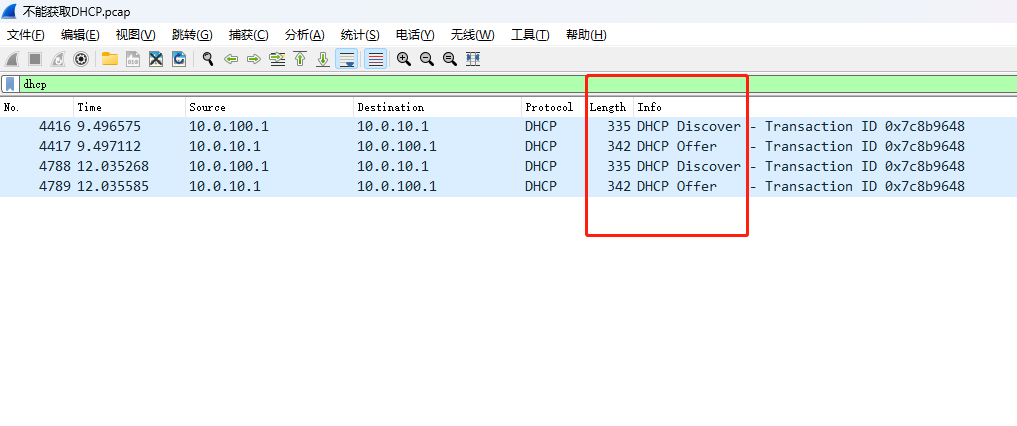

配置完毕后,按道理我们就可以使用爱快来提供DHCP服务了,但是我们发现PC端并没有获取到正确的IP。

抓包后分析发现,爱快收到了 DHCP Discover 报文,并且也返回了一个 Offer 报文,但是却没有收到 PC 端后续的 Request 报文,该报文似乎被丢弃或屏蔽了。

我在这里耽搁了很久,一直没有很好的思路,直到我突然看到了我好像开启了全部的DOS攻击防护。

那么有没有一种可能,Request 报文被当作某种攻击给过滤了?

先尝试将DOS攻击防护全部禁用,重试果然可以获取到正确的IP了。

那么,到底是什么类型的防护把 DHCP Request 报文过滤掉了?

我依次将防护类型关闭打开,最后定位到是Blat Attack该类型的防护会过滤掉 DHCP Request 报文。

那么什么是 Blat Attack?

在Google搜了下,发现关于他的资料非常稀少,交换机用户手册上介绍

1 | 数据包的 L4 源端口等于目的端口且 URG 置位。此攻击方式类似于 |

该类型的攻击方式与 Land Attack 非常相似。

简单来讲,就是允许设备接受并响应来自网络、却宣称来自于设备自身的数据包,导致循环应答。

但是这个和 DHCP Request 报文有什么关系,限于笔者能力,暂时没有深入分析,也许是一个系统设计上的BUG?

因为我在Google没有找到任何该攻击方式影响 DHCP Request 报文的信息。

┑( ̄Д  ̄)┍

所有综上,把Blat Attack关闭 DHCP 中继即可正常使用